FunkSec : un nouvel acteur du cybercrime dopé à l’intelligence artificielle

Dans l’univers en perpétuelle mutation de la cybersécurité, un nom commence à se démarquer : FunkSec. Ce groupe de cybercriminels, apparu fin 2024, s’est rapidement fait remarquer par son ascension fulgurante et son utilisation audacieuse de l’intelligence artificielle (IA) pour développer des logiciels malveillants. En décembre 2024, FunkSec a revendiqué un nombre impressionnant d’attaques par ransomware, attirant l’attention des experts et des entreprises. Cet article plonge au cœur des opérations, des tactiques, de l’impact et des connexions de ce groupe, tout en explorant les défis qu’il pose pour l’avenir de la cybersécurité.

Qui est Funksec ? Une émergence fulgurante

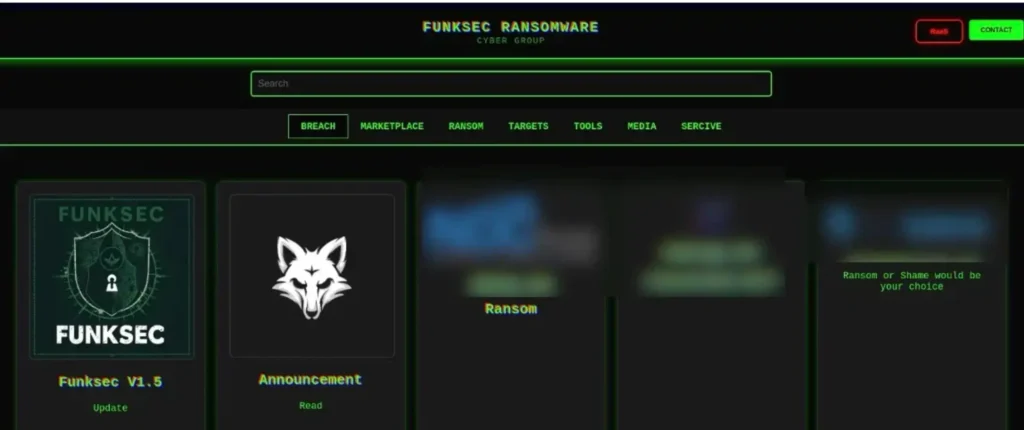

FunKsec a fait son apparition publique à la fin de l’année 2024, avec un site de fuite de données (DLS) probablement créé en septembre. Dès décembre, le groupe a revendiqué plus de 85 victimes, un chiffre surprenant qui, selon Check Point Research, l’a propulsé au sommet des groupes de ransomware pour ce mois-là. Cette montée en puissance est d’autant plus remarquable que décembre est généralement une période calme pour ce type d’attaques.

Les origines de FunkSec restent floues. Certains indices pointent vers des liens avec l’Algérie, notamment via une possible connexion avec des mouvements hacktivistes locaux comme Ghost Algeria. D’autres recherches, comme celles de Le Monde Informatique, suggèrent que les créateurs de FunkSec pourraient manquer d’expertise technique approfondie. Pourtant, grâce à l’IA, ils parviennent à concevoir des outils sophistiqués, brouillant les frontières entre cybercrime pur et hacktivisme politique motivé.

Opérations et tactiques : une approche innovante

FunkSec opère sous un modèle de Ransomware-as-a-Service (RaaS), mettant son ransomware à disposition d’autres criminels en échange d’une commission. Leur stratégie repose sur la double extorsion : ils chiffrent les données des victimes et menacent de les divulguer si une rançon n’est pas payée. Ce qui les distingue, ce sont leurs demandes de rançon inhabituellement basses, souvent autour de 10 000 dollars. Selon Raconteur, cette approche de type « spray-and-pray » vise à maximiser le nombre de paiements plutôt que de cibler des victimes de grande valeur.

Leur arsenal technologique est impressionnant. Leur ransomware principal, écrit en Rust, utilise les algorithmes RSA et AES pour chiffrer les fichiers, ajoutant l’extension « .funksec ». Il désactive des protections comme Windows Defender, supprime les restrictions de PowerShell et interrompt les processus liés aux navigateurs et aux services système. Une note de rançon agrémentée d’émojis est déposée et le bureau de la victime est plongé dans le noir, comme le rapporte SC Media.

Mais, FunkSec ne s’arrête pas là. Le groupe propose également :

- Un outil DDoS établi sur Python pour des attaques par inondation HTTP/UDP,

- Un serveur/client HVNC en C++ pour un accès à distance au bureau,

- Un outil de génération et de scraping de mots de passe.

Tous ces outils portent la marque de l’IA, avec des commentaires en anglais parfait dans le code, probablement générés par des modèles de langage avancés (LLM), selon Check Point Research. Ils exploitent même un chatbot IA via la plateforme Miniapps pour des activités malveillantes, intégrant ainsi l’IA à tous les niveaux de leurs opérations.

Impact et zones d’ombre

En décembre 2024, FunkSec a revendiqué plus de 85 victimes, avec un focus particulier sur les États-Unis (plus de 20 % des attaques) et l’Inde (16 %), suivis de parts plus faibles en Italie, en Espagne et en Israël. Le secteur industriel a été particulièrement touché, et l’Amérique du Nord et l’Europe sont les régions les plus affectées, d’après Computer Weekly. Cependant, des doutes planent sur la véracité de ces revendications. Certains chercheurs, comme ceux de Check Point Blog, notent que des fuites de données semblent recyclées à partir d’anciennes campagnes hacktivistes, ce qui complique l’évaluation de leur réel impact.

Leur stratégie économique est également atypique. En plus de rançons modestes, FunkSec vend les données volées à des prix réduits (entre 1 000 et 5 000 dollars), renforçant leur approche axée sur le volume. Une attaque notable contre la plateforme algérienne ASJP en décembre, revendiquée sans divulgation de données sensibles, ajoute une couche de mystère à leurs motivations.

Les acteurs derrière FunkSec

Plusieurs figures clés sont associées au groupe :

- « Scorpion » (alias DesertStorm), dont le profil YouTube prétend une origine russe, mais trahit une localisation algérienne et un clavier français, selon CSO Online. Banni d’un forum cybercriminel en novembre 2024, il a laissé la place à :

- « El_farado », qui a repris la promotion, partageant des comptes Keybase créés le même jour que ceux de Scorpion.

- « XTN », impliqué dans le tri des données.

Des liens flous existent avec « Bjorka », un hacktiviste indonésien, et FunkSec revendique des connexions avec des entités hacktivistes disparues comme Ghost Algeria et Cyb3r Fl00d, probablement pour renforcer leur crédibilité.

L’IA au cœur de la menace : une révolution dans le ransomware

L’utilisation de l’IA par FunkSec marque un tournant dans les tactiques de ransomware. Comme le souligne Check Point Research, leurs outils, bien que développés par des acteurs apparemment peu expérimentés, atteignent un niveau de sophistication grâce à l’IA générative. Les commentaires impeccables en anglais dans leur code, probablement issus de LLM, témoignent de cette assistance. Cette accessibilité accrue aux outils avancés abaisse la barrière d’entrée pour le cybercrime, un phénomène qui pourrait bouleverser le paysage des menaces en 2025.

Perspectives et défis pour la cybersécurité

En mars 2025, Funksec incarne une nouvelle ère du cybercrime, où l’IA amplifie les capacités des acteurs, même novices. Leur ascension rapide, bien que entachée de controverses sur l’authenticité de leurs revendications, met en lumière un besoin urgent de solutions de cybersécurité adaptées. Les organisations doivent renforcer leurs défenses, notamment en adoptant des outils basés sur l’IA pour détecter et contrer ces logiciels malveillants évolutifs.

La combinaison de cybercrime et d’hacktivisme complique également l’attribution et les réponses. Les entreprises et les gouvernements devront développer des méthodes d’évaluation plus objectives pour distinguer les vraies menaces des données recyclées.

Conclusion

FunkSec redéfinit les règles du ransomware en exploitant l’IA pour compenser son manque d’expérience. Avec plus de 85 victimes revendiquées en décembre 2024 et une stratégie axée sur le volume, ce groupe représente un défi inédit pour la cybersécurité mondiale. À l’heure où les menaces évoluent, les organisations doivent rester proactives en investissant dans des technologies avancées pour contrer cette nouvelle génération de cybercriminels. FunkSec n’est peut-être qu’un début : l’IA pourrait bien devenir l’arme de choix des criminels de demain.